Obsah

Microsoft Network Policy Server pro eduroam

Tento návod Vás provede instalací Network Policy Serveru na Microsoft Windows Server (2012 a novější) a všech potřebných součástí pro jeho zprovoznění.

Příkazy uvedené v návodu spouštějte vždy v PowerShellu s administrátorskými právy.

Před konfigurací NPS

Před samotnou konfigurací NPS je třeba provést všechny tyto prerekvizity pro správnou funkčnost NPS.

V návodu jsou použity IPv4 adresy RADIUS serverů. Pokud váš RADIUS server používá IPv6 je nutné použít oproti návodu jiné IPv6 adresy:

- flr1.eduroam.cz

- IPv4: 78.128.248.10

- IPv6: 2001:718:ff05:aca::1:10

- flr2.eduroam.cz

- IPv4: 78.128.248.11

- IPv6: 2001:718:ff05:aca::1:11

- flr3.eduroam.cz

- IPv4: 78.128.248.12

- IPv6: 2001:718:ff05:aca::1:12

- monitoring.eduroam.cz

- IPv4: 78.128.248.234

- IPv6: 2001:718:ff05:10b::234

(To jakou IP používá váš RADIUS server pro spojení s národním RADIUS serverem je definováno v administrativní aplikaci)

Instalace NPS

Install-WindowsFeature NPAS -IncludeManagementTools

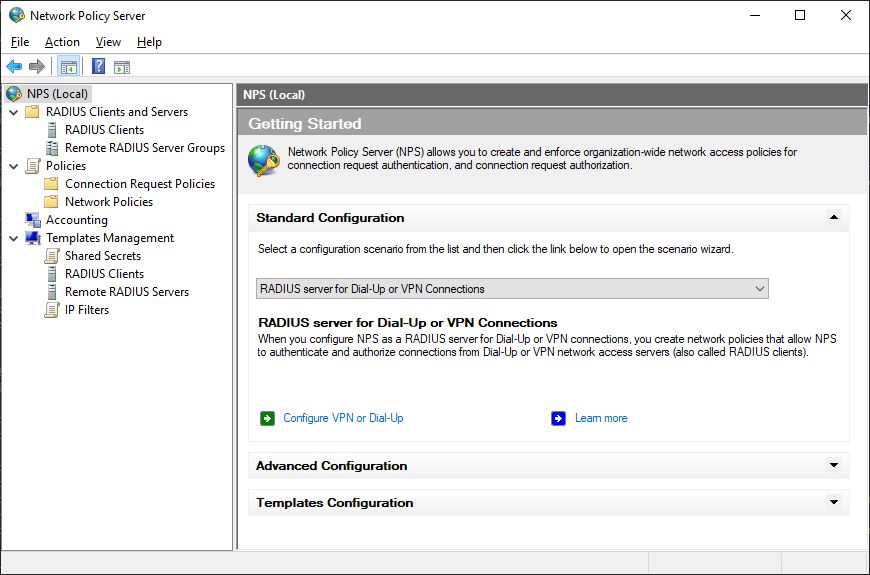

Network Policy Server

1. Pro konfiguraci nebudeme používat 1. Pro konfiguraci nebudeme používat Průvodce. Jednotlivé složky nastavíme samostatně v následujících krocích. |

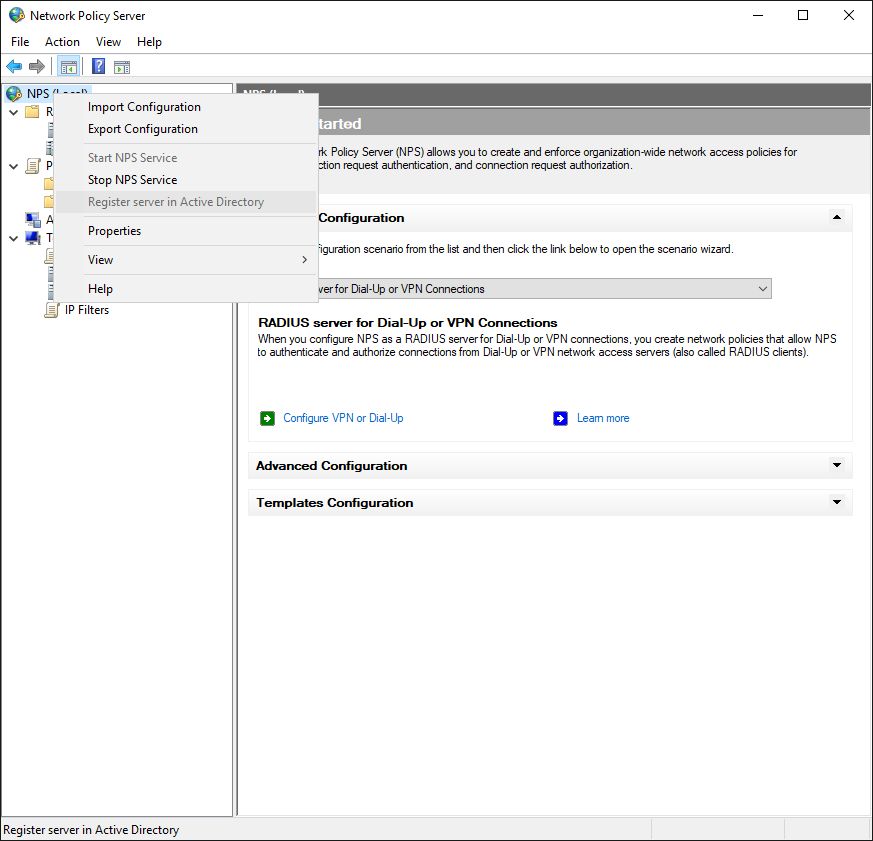

2. Registrace NPS v AD Alternativně lze tento krok provést příkazem: 2. Registrace NPS v AD Alternativně lze tento krok provést příkazem: netsh nps add registeredserver vase.domena.cz |

| V krocích 3. - 5. vytvoříme šablony pro sdílená tajemství jednotlivých klientů. Ušetříme si tím opakované zadávání tajemství v dalších krocích a s tím spojené případné chyby ve vyplňování. |

3. Přidání šablony sdíleného tajemství pro národní RADIUSy 3. Přidání šablony sdíleného tajemství pro národní RADIUSy NPS > Templates Management > Shared Secret > New RADIUS Shared Secret Template Správné tajemství pro váš server naleznete v administrativní aplikaci u detailu vašeho RADIUS serveru, položka Sdílené tajemství pro národní RADIUS server. Pro IPSec je secret ipsec. |

4. Přidání šablony sdíleného tajemství pro monitoring 4. Přidání šablony sdíleného tajemství pro monitoring Správné tajemství pro váš server naleznete v administrativní aplikaci u detaily vašeho RADIUS serveru, položka Sdílené tajemství pro monitoring. |

5. Přidání šablony sdíleného tajemství pro Controller/AP 5. Přidání šablony sdíleného tajemství pro Controller/AP Zde vložte/vygenerujte tajemství pro Controller nebo AP. |

| V krocích 6. - 8. definujeme všechny potřebné klienty. Pro náš případ to jsou národní RADIUSy, monitoring a v poslední řadě váš Controller nebo Access Pointy. |

6. Definice klientů - národní RADIUS 6. Definice klientů - národní RADIUS NPS > RADIUS Clients and Servers > RADIUS Clients > New RADIUS Client Můžete použít předchystanou šablonu Shared Secret pro národní RADIUS. |

8. Definice klientů - Controller/AP 8. Definice klientů - Controller/AP Místo X.X.X.X doplňte IP adresu vašeho Controlleru/AP. Můžete použít předchystaný template Shared Secret pro Controller/AP. |

| V krocích 9. - 11. definujeme vzdálený RADIUS server (národní RADIUSy) pro ověřování požadavků návštěvníků. |

9. Definice vzdáleného RADIUS serveru 1/3 9. Definice vzdáleného RADIUS serveru 1/3 NPS > RADIUS Clients and Servers > Remote RADIUS Server Groups > Add RADIUS Server Add |

10. Definice vzdáleného RADIUS serveru 2/3 10. Definice vzdáleného RADIUS serveru 2/3 Můžete použít předchystanou šablonu Shared Secret pro národní RADIUS. |

11. Definice vzdáleného RADIUS serveru 3/3 11. Definice vzdáleného RADIUS serveru 3/3 Po vyplnění všech polí podle vzoru na obrázku, klikněte dvakrát na OK. |

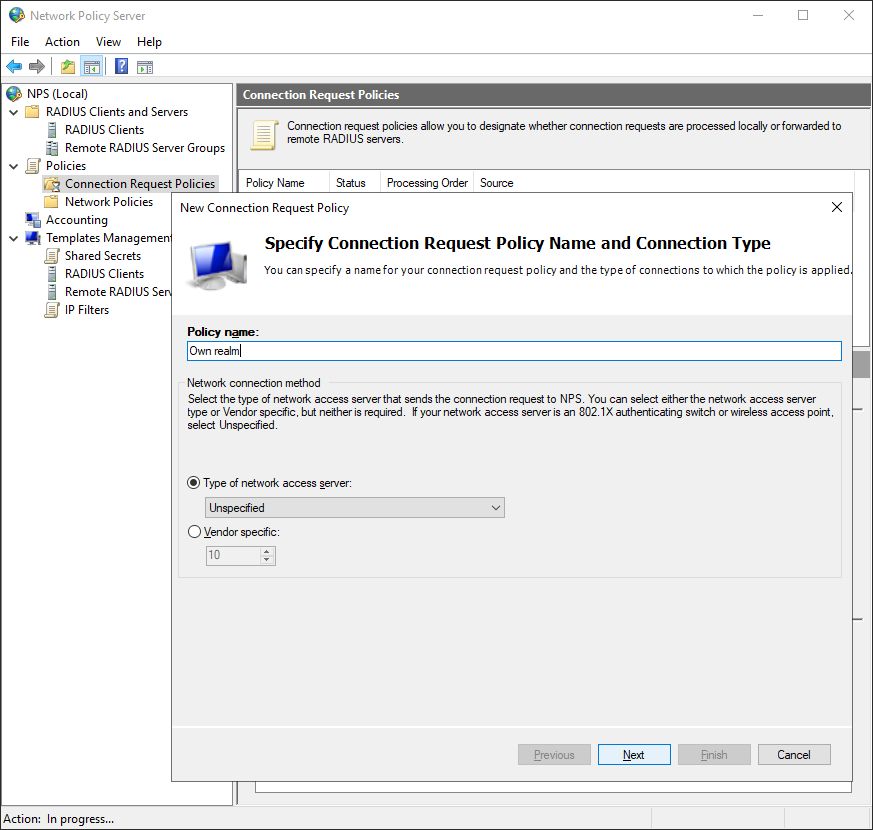

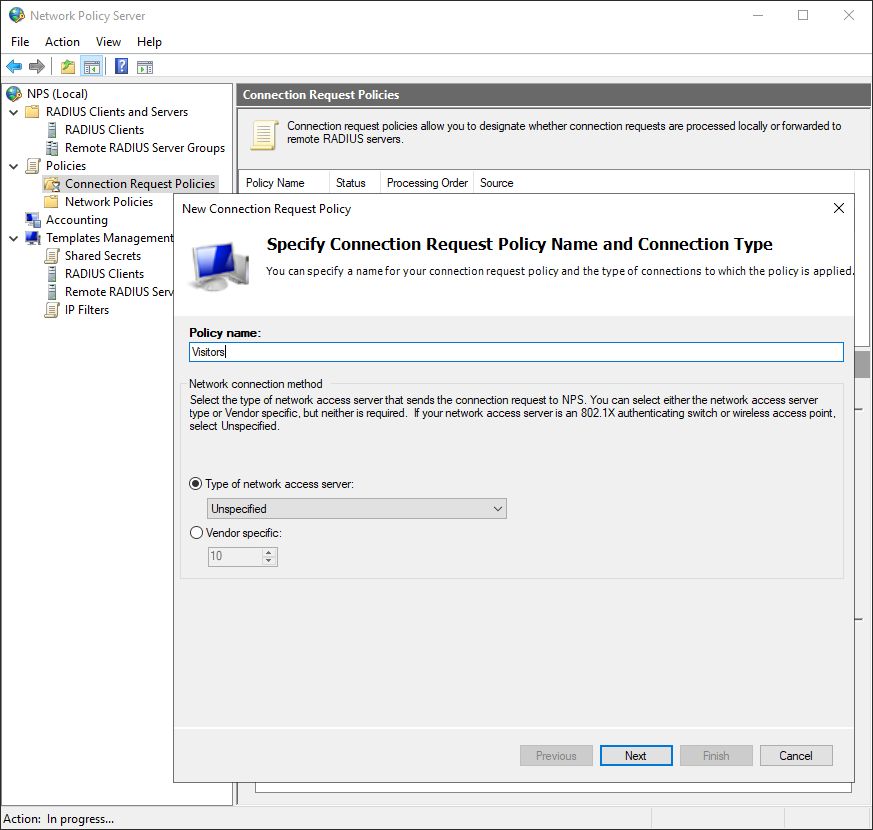

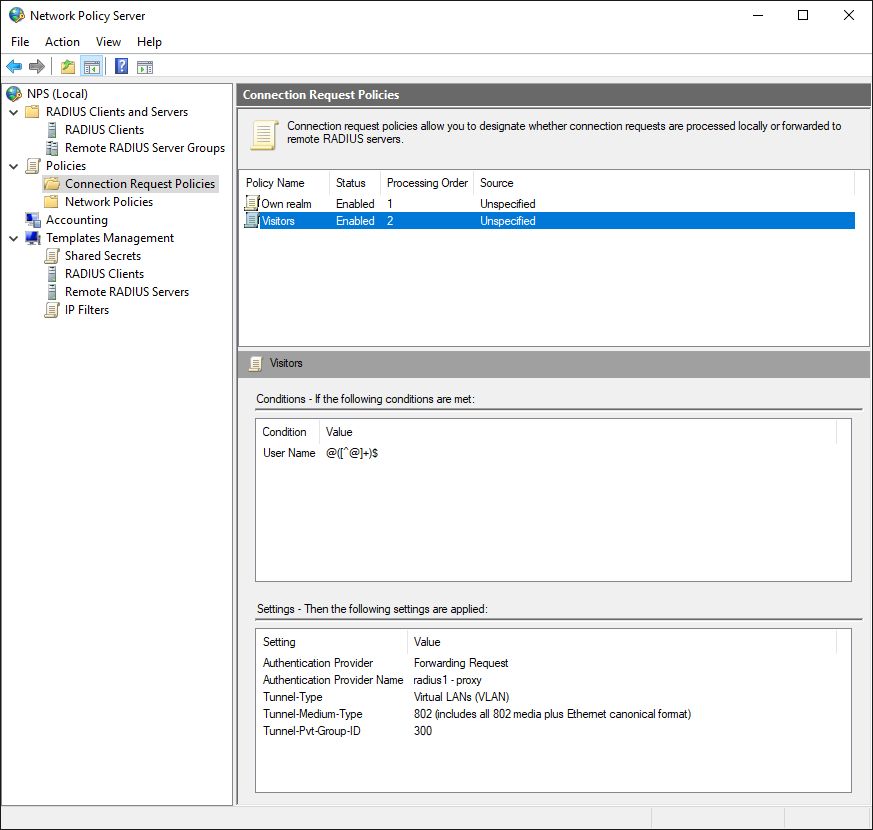

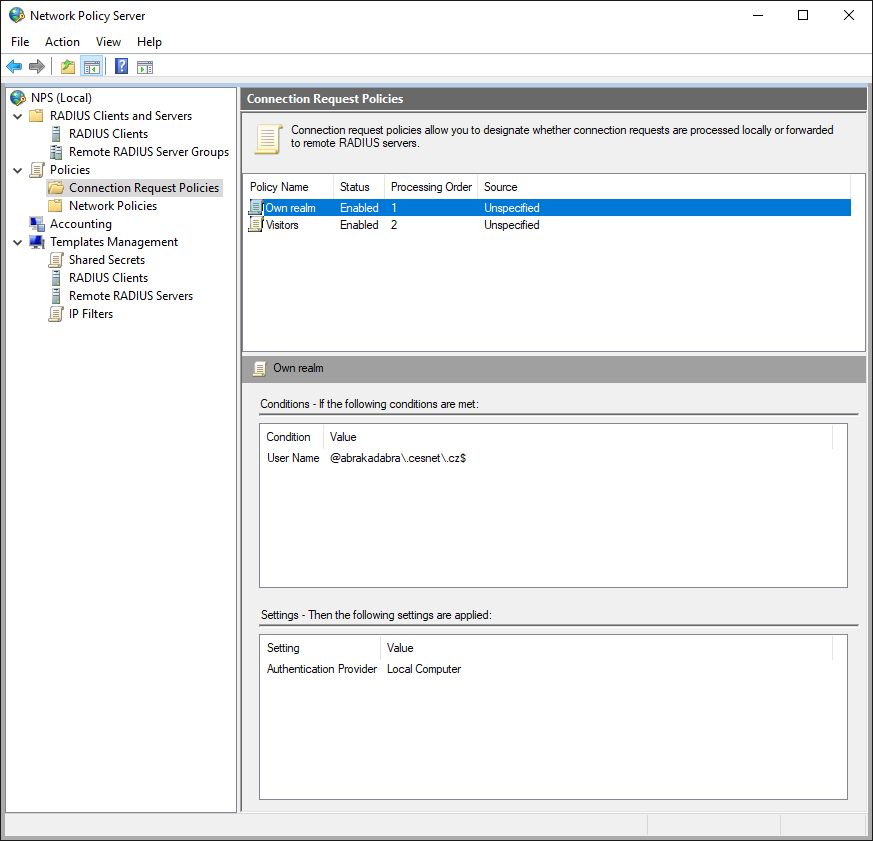

| V krocích 12. - 23. nastavíme Connection Request Policies. V těcho pravidlech se rozhoduje o tom, jestli daný požadavek bude zpracovaný na tomto RADIUSu (domácí uživatel) nebo bude předán k ověření na národní RADIUS (návštěvník). Pokud se jedná o požadavek domácího uživatele bude se dále tento požadavek zpracovávat v sadě pravidel Network Policies. |

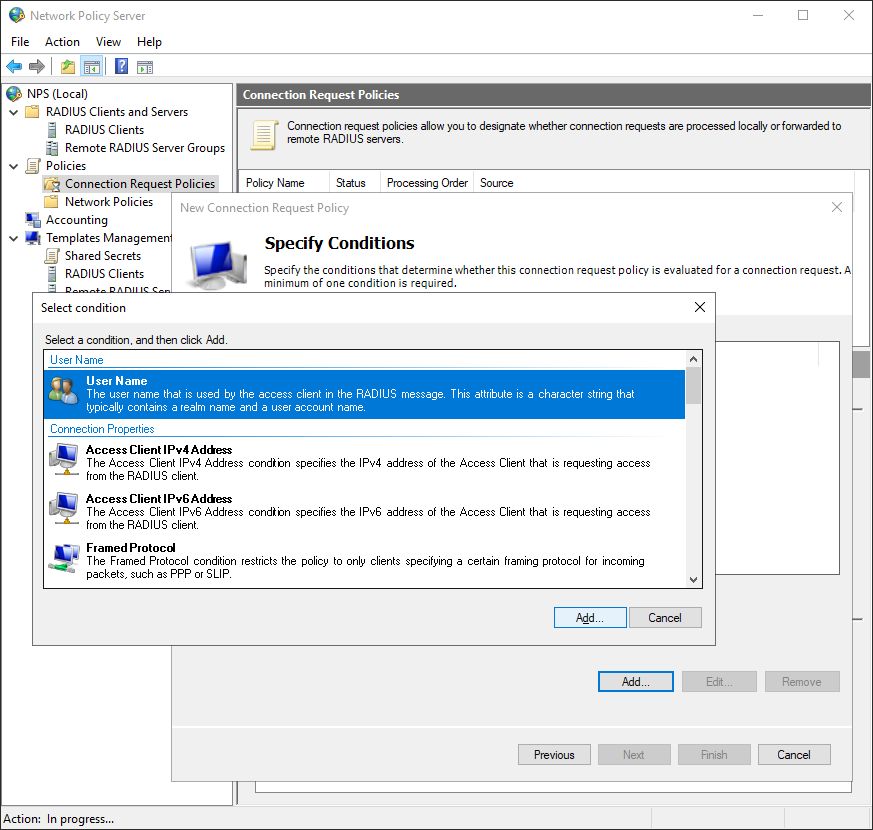

13. Přidání Connection Request Policies - domácí realm 2/6 13. Přidání Connection Request Policies - domácí realm 2/6 Filtrujeme na základě obsahu realmu v uživatelském jméně. |

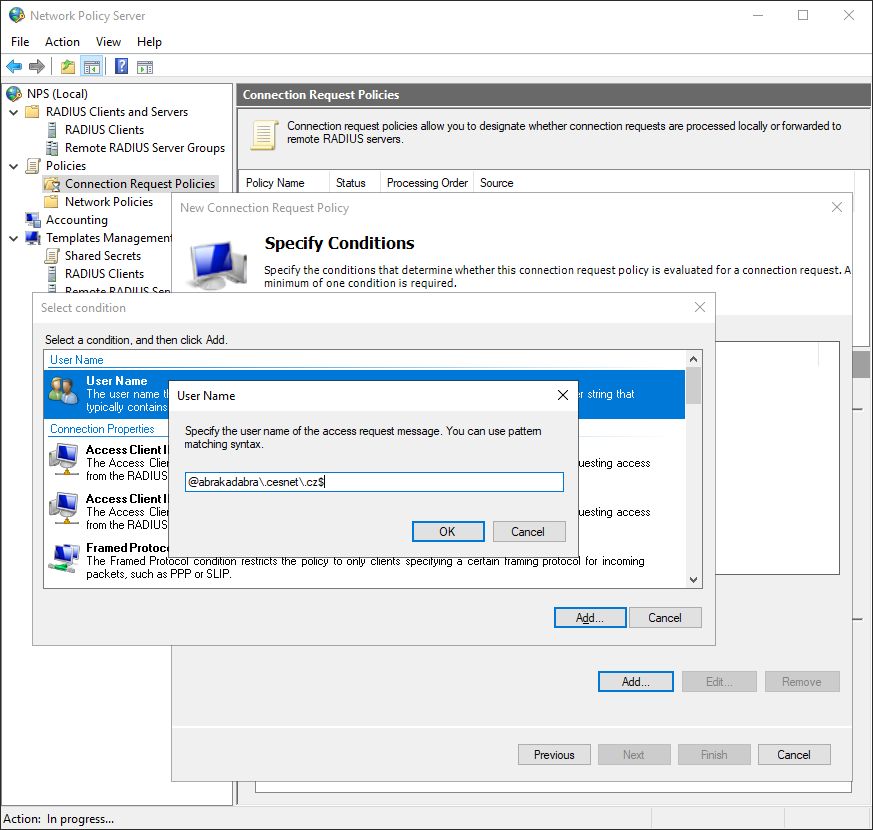

14. Přidání Connection Request Policies - domácí realm 3/6 14. Přidání Connection Request Policies - domácí realm 3/6 Upravte regex na váš realm podle kontextu. Dokumentace pattern matching syntax |

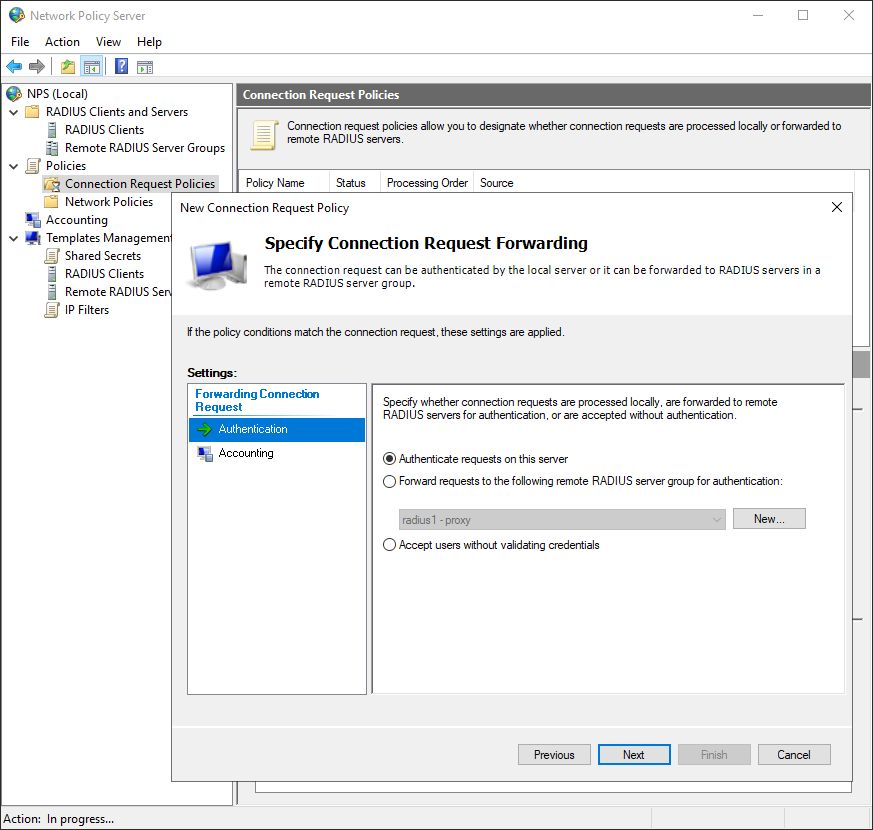

15. Přidání Connection Request Policies - domácí realm 4/6 15. Přidání Connection Request Policies - domácí realm 4/6 Požadavky domácího realmu ověřujeme na svém RADIUS serveru. |

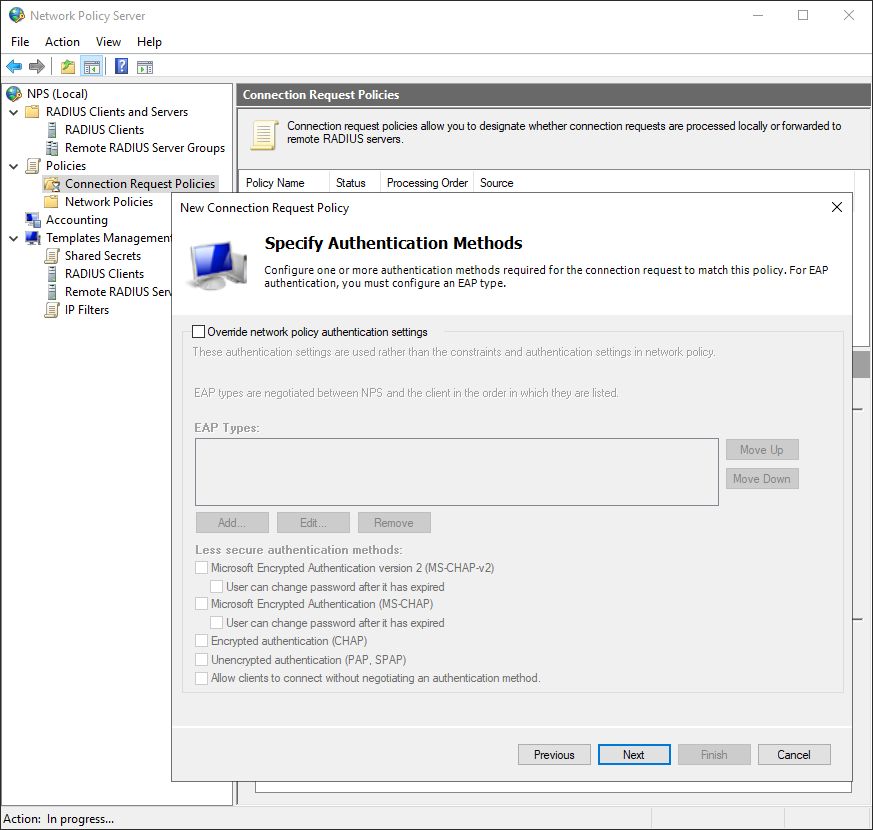

16. Přidání Connection Request Policies - domácí realm 5/6 16. Přidání Connection Request Policies - domácí realm 5/6 Nechte pole Override network policy authentication settings nezaškrtnuté. |

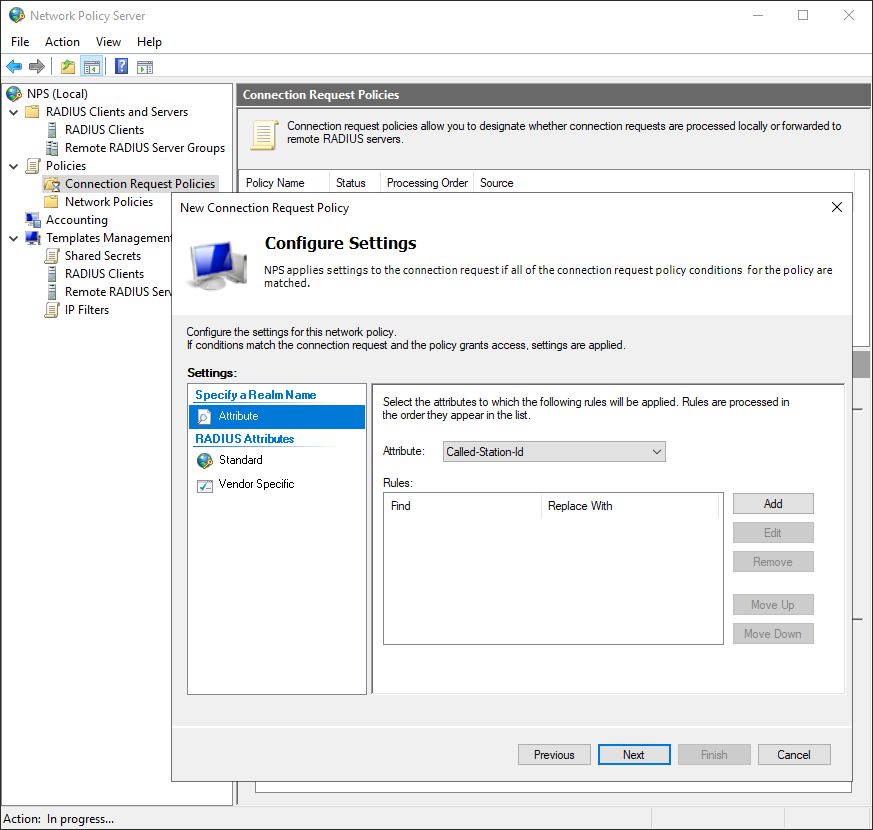

17. Přidání Connection Request Policies - domácí realm 6/6 17. Přidání Connection Request Policies - domácí realm 6/6 Pokračujte kliknutím na Next a pak Finish. |

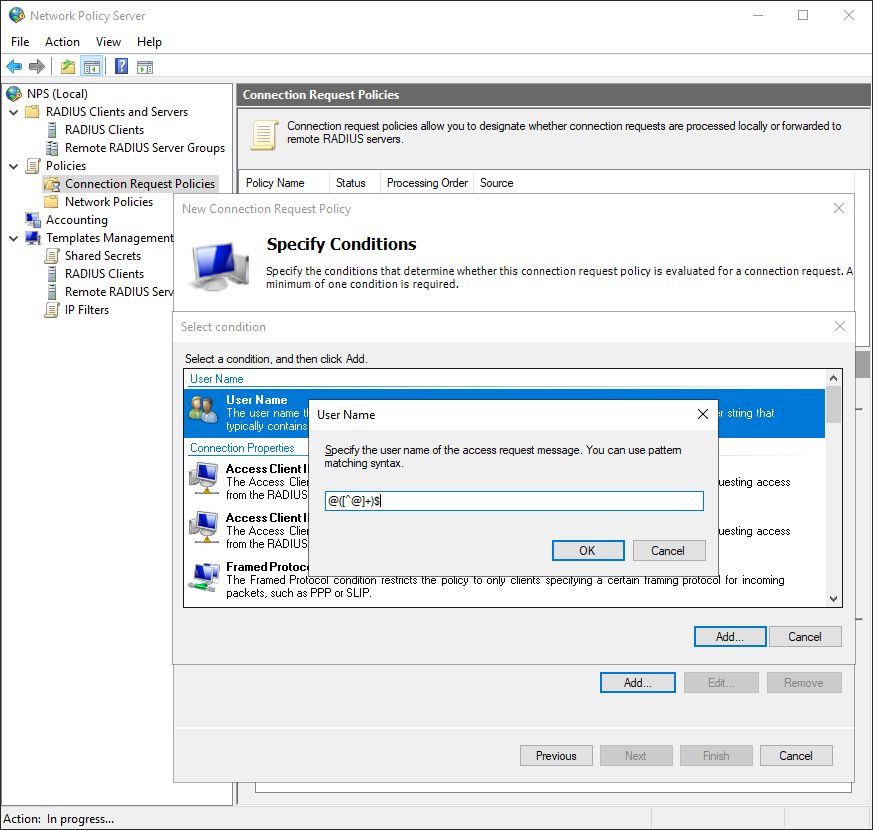

19. Přidání Connection Request Policies - cizí realm 2/4 19. Přidání Connection Request Policies - cizí realm 2/4 Zvolte podmínku User Name a vyplňte pole následujím výrazem. @([^@]+)$ |

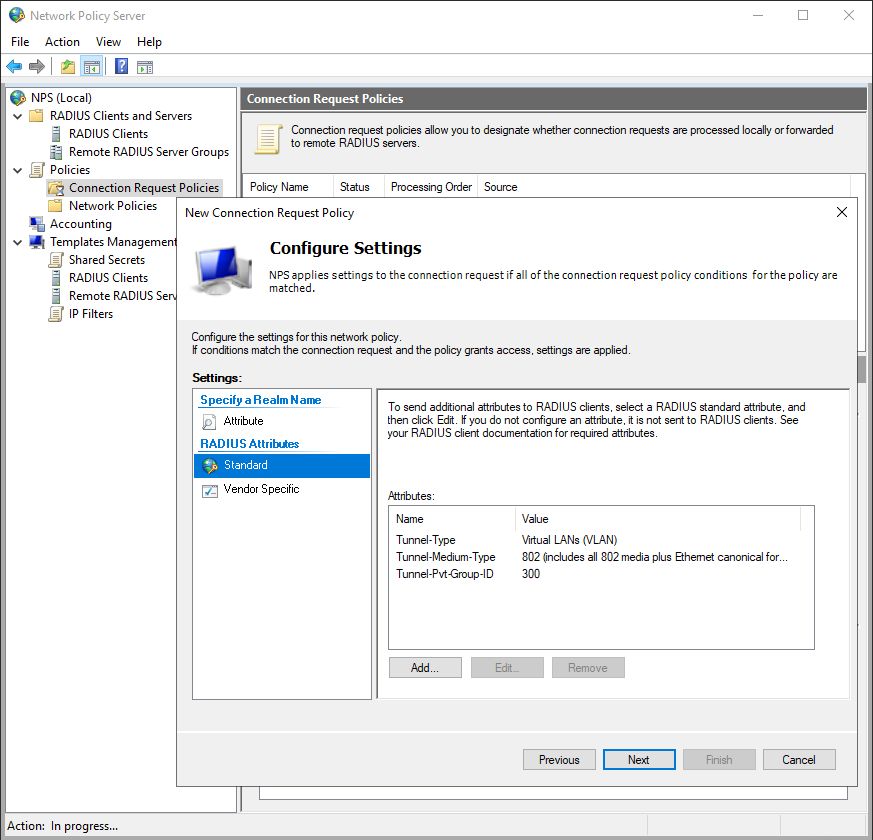

20. Přidání Connection Request Policies - cizí realm 3/4 20. Přidání Connection Request Policies - cizí realm 3/4 Požadavky cizího realmu přeposíláme na národní RADIUS pro jejich ověření. Vyberte předchystanou šablonu Remote RADIUS Server Group. |

22. Kontrola Connection Request Policies - domácí realm 22. Kontrola Connection Request Policies - domácí realm Můžete si zkontrolovat podmínky podle vzoru. |

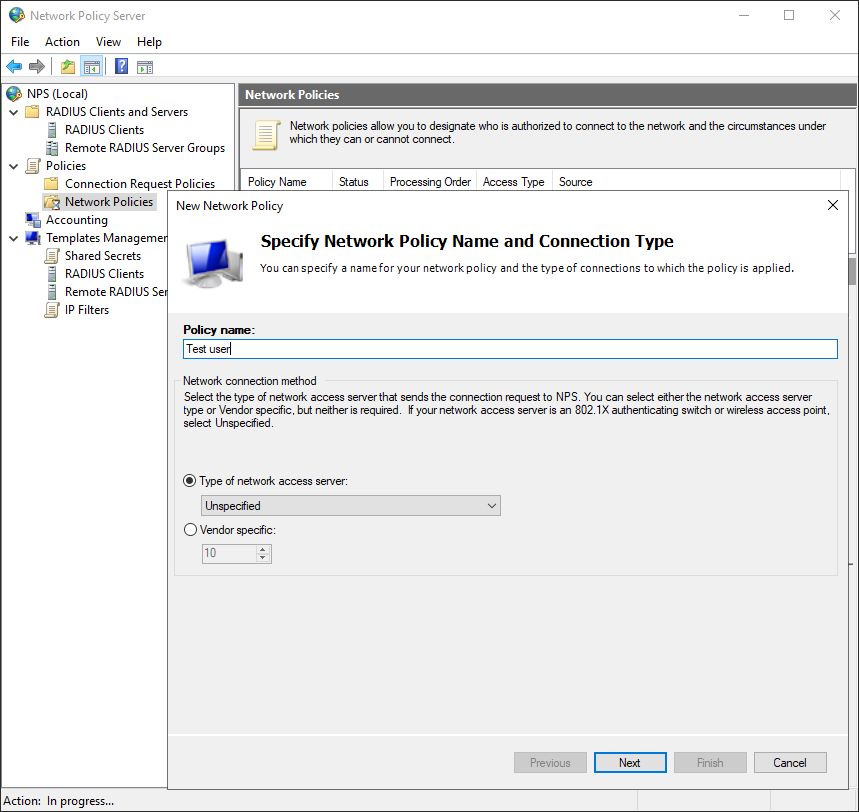

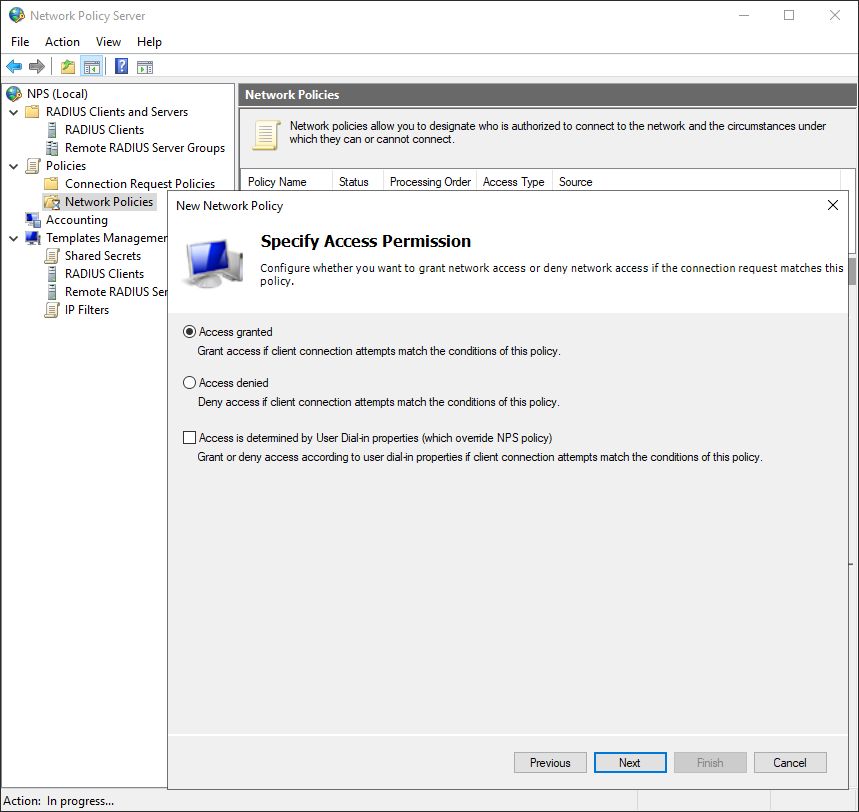

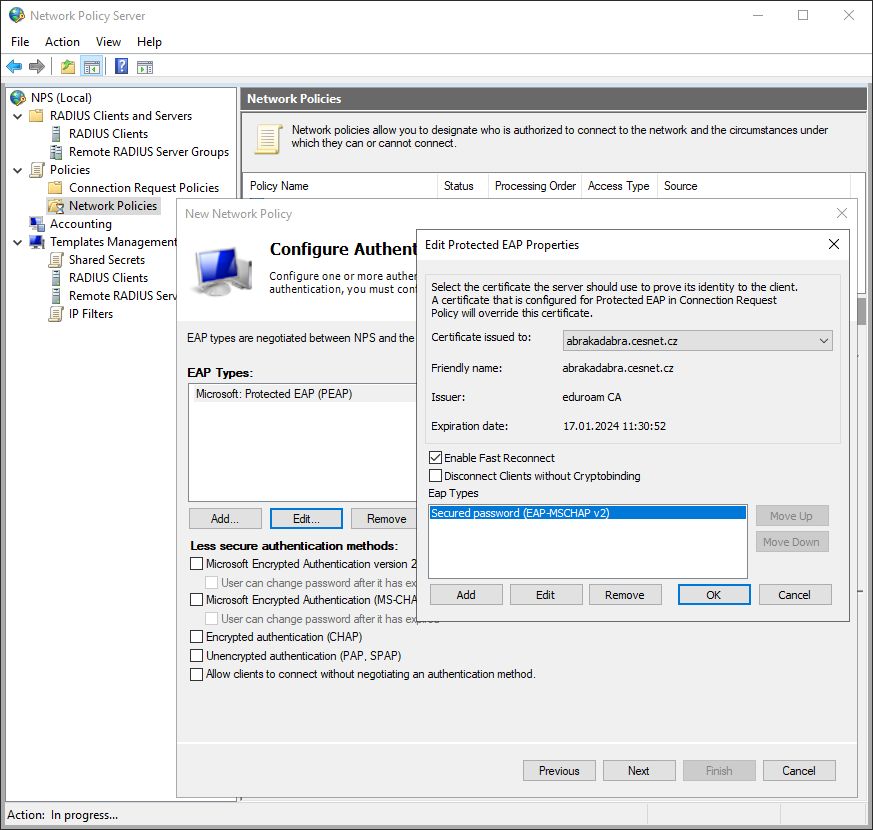

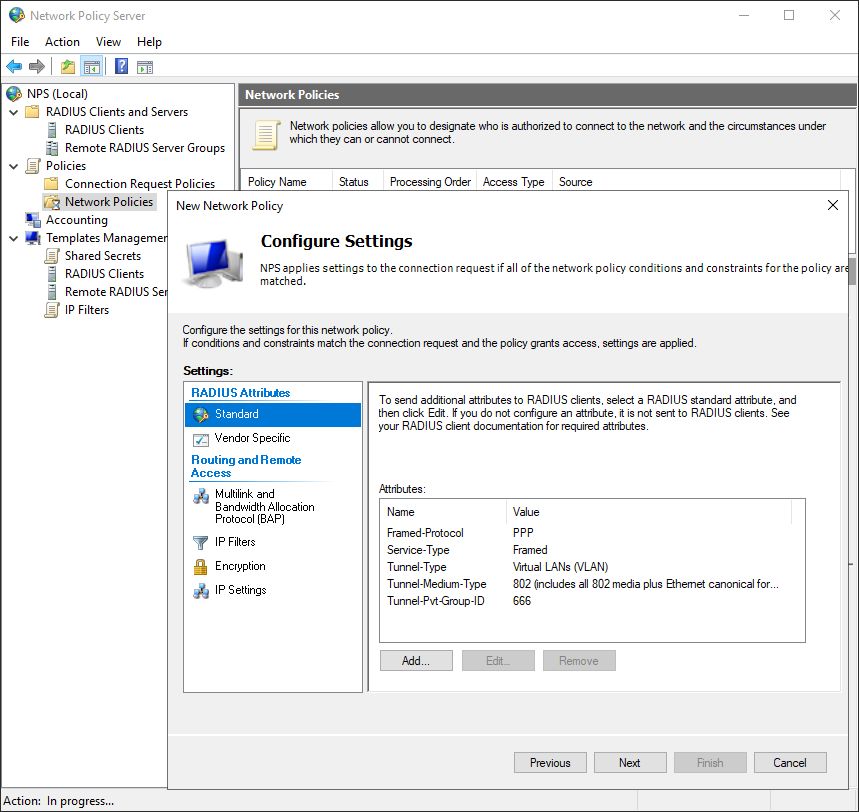

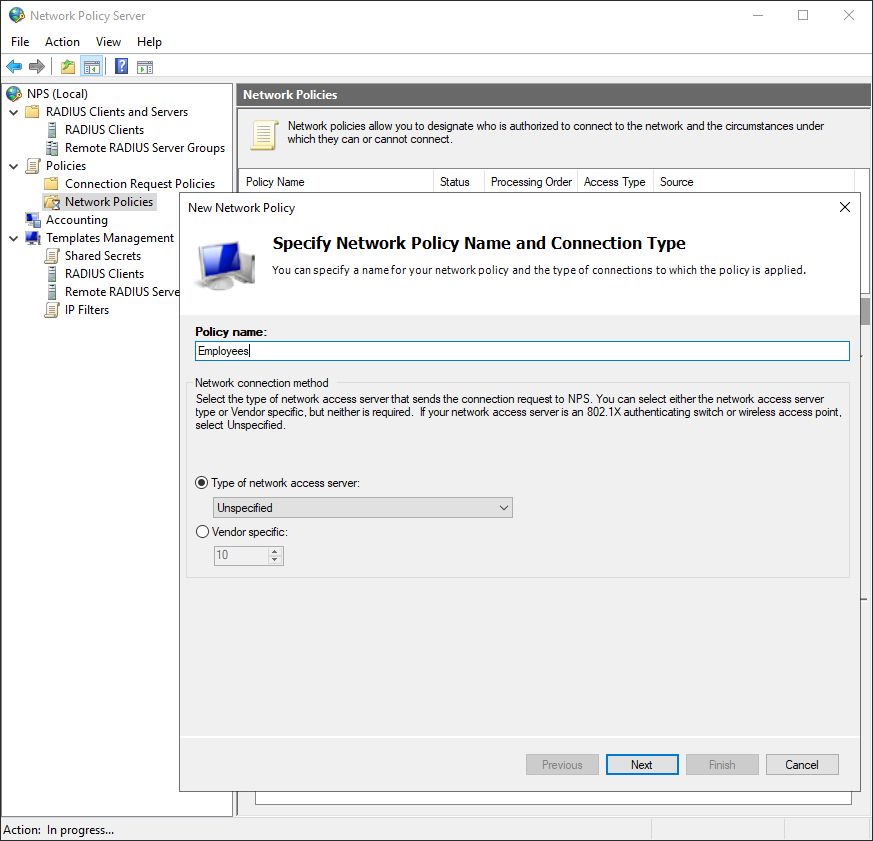

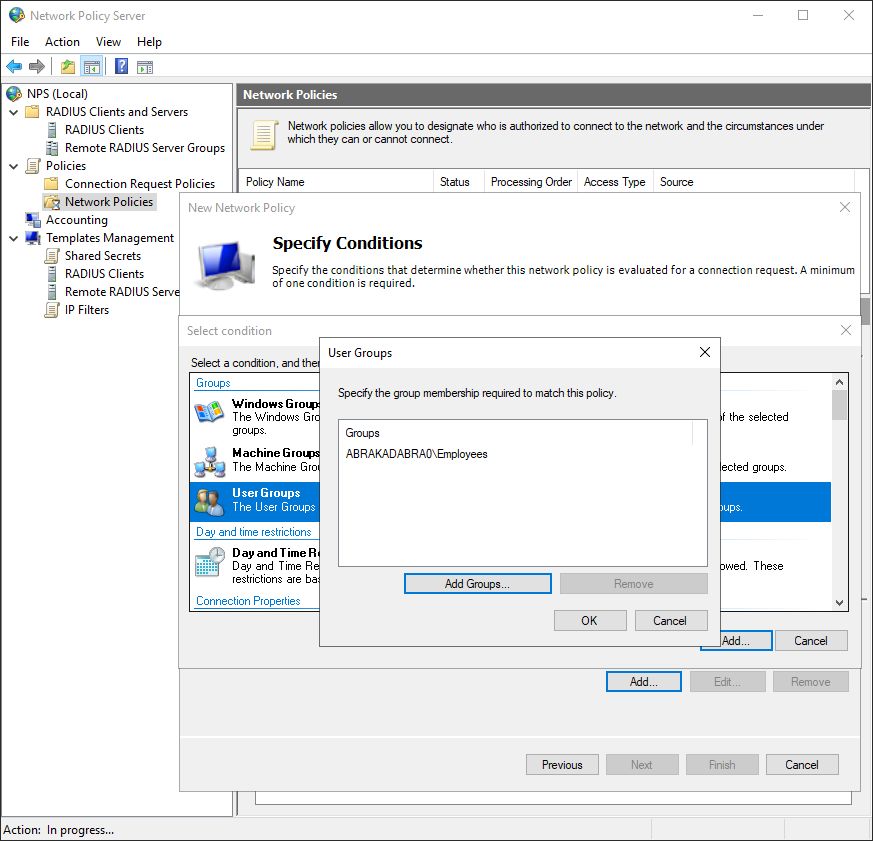

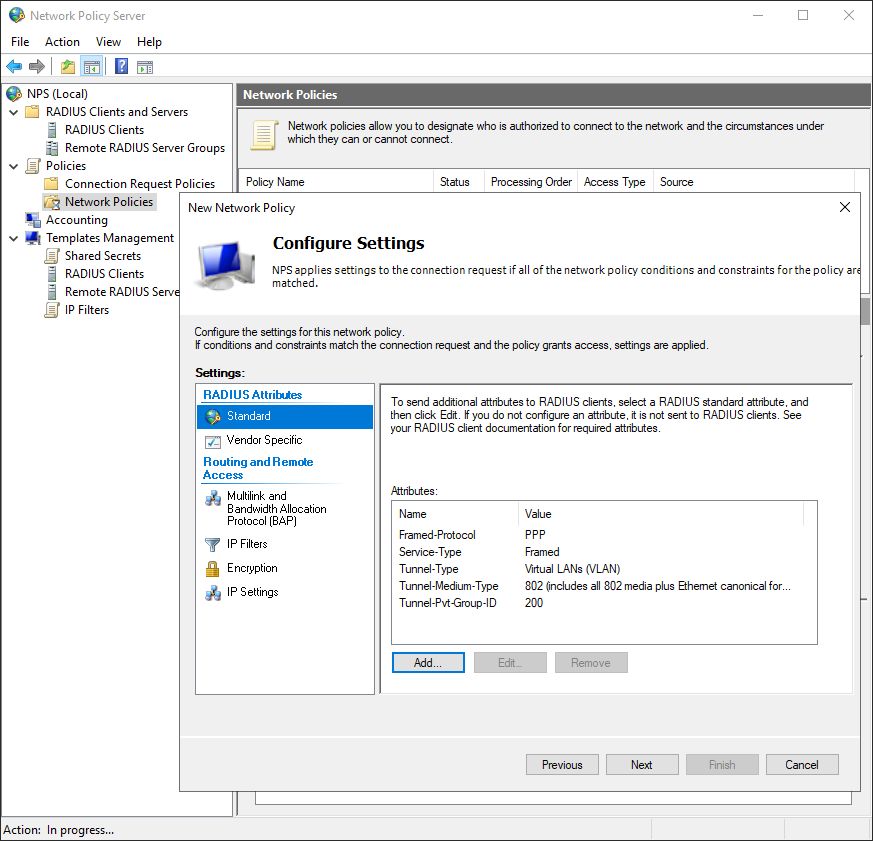

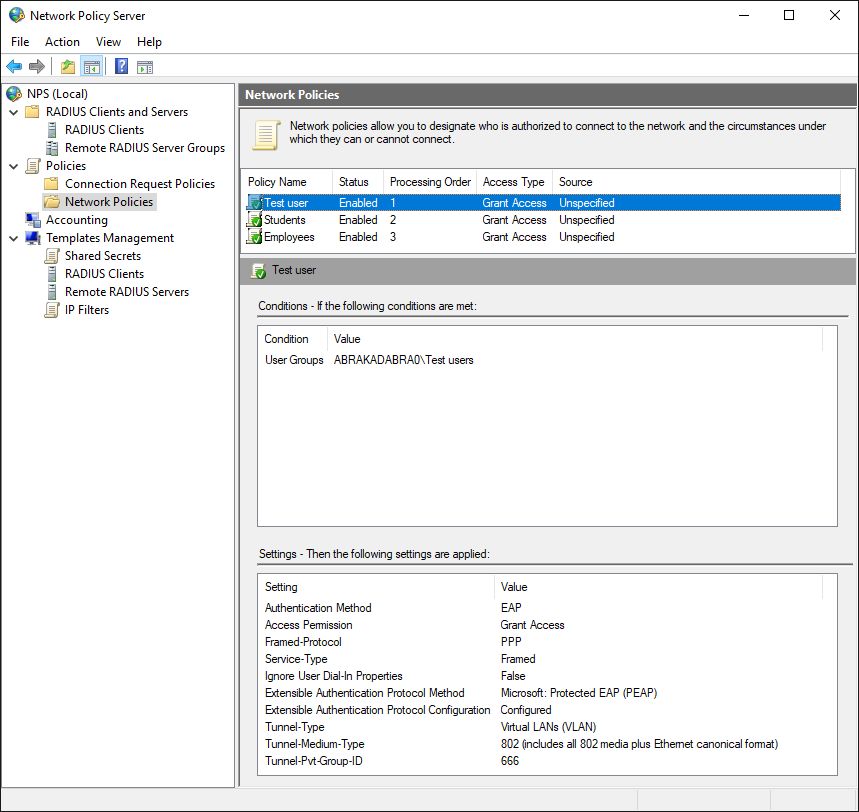

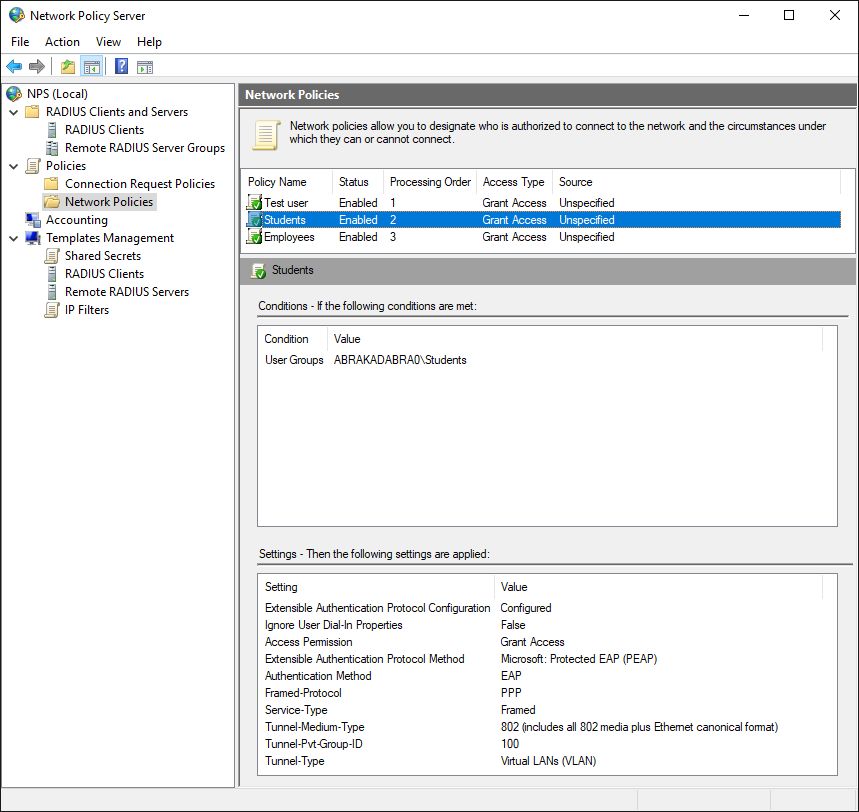

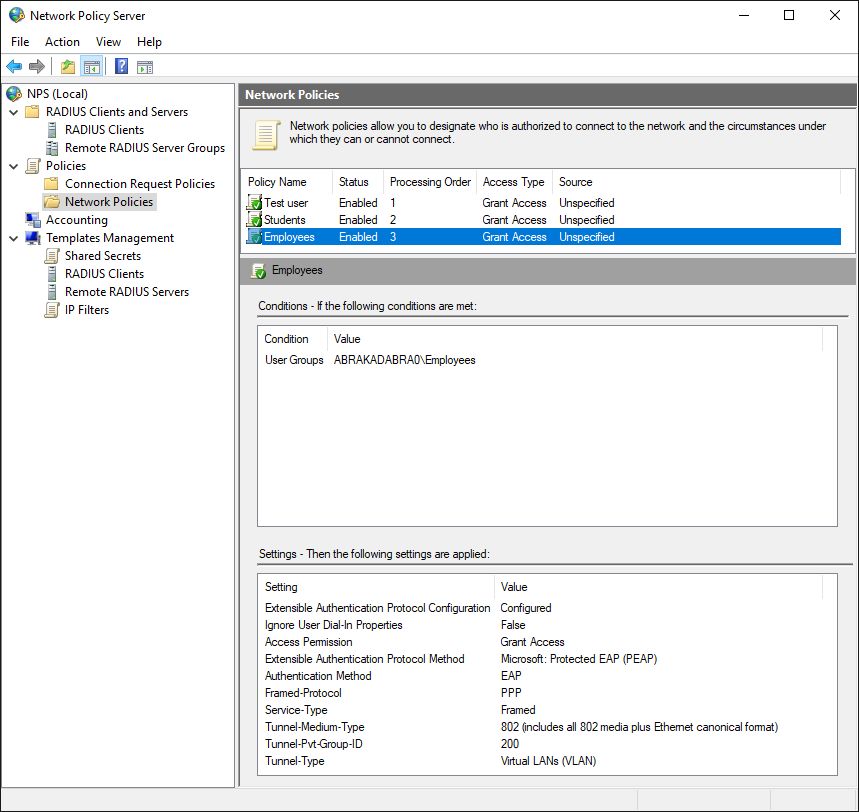

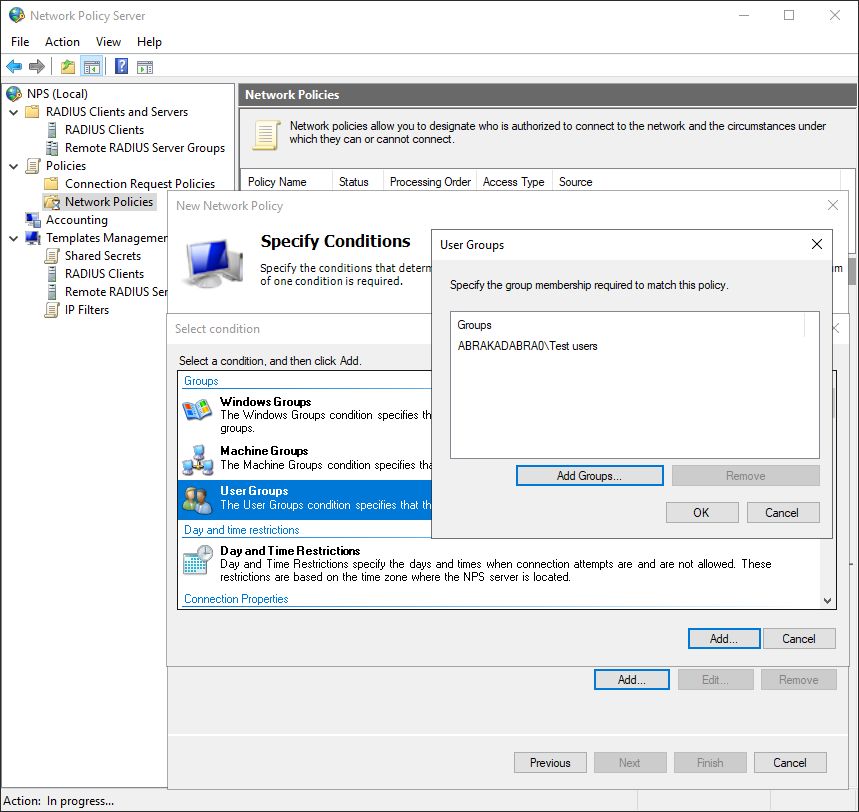

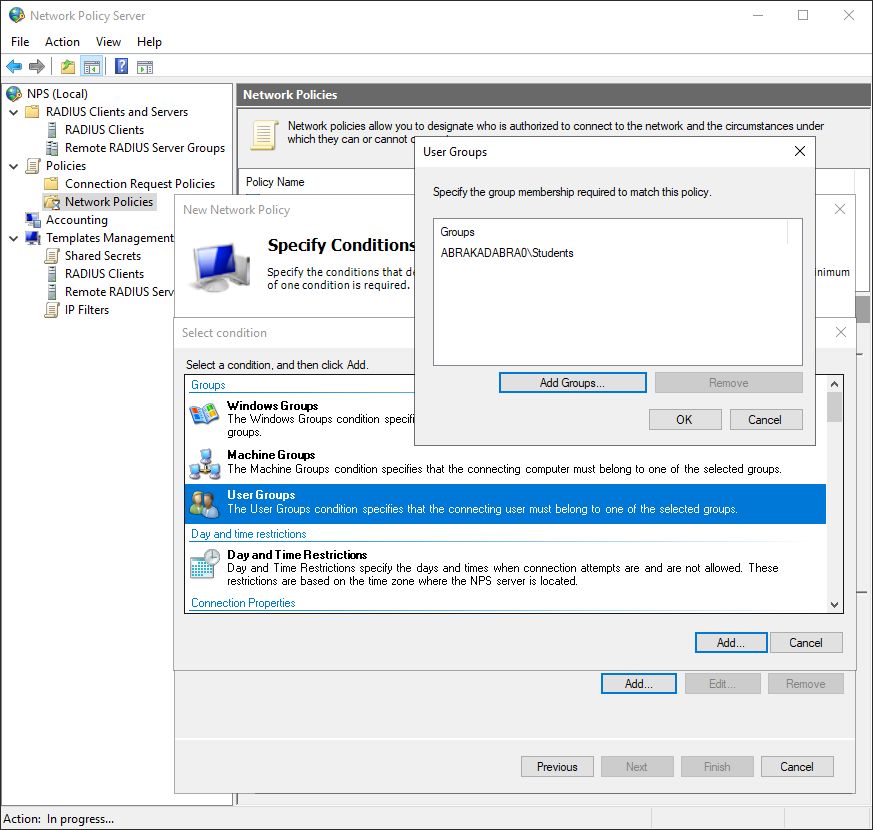

| V krocích 24. - 38. nastavíme Network Policies. V tomto návodu se opíráme o předpoklad, že na Windows Serveru provozujeme také Active Directory s uživatelskými účty. Ověřujeme požadavky proti existenci účtu v doméně. Tyto účty máme rozdělné na dvě skupiny studenty; a zaměstnance. Díky tomu můžeme každé skupině přiřadit odlišnou VLAN. Dále odlišujeme skupinu, ve které je testovací uživatel. |

25. Přidání Network Policies - testovací uživatel 2/5 25. Přidání Network Policies - testovací uživatel 2/5 Vybereme podmínku User Groups a přidáme pomocí Add.. skupinu z domény, která obsahuje testovací účet, jehož údaje jste vyplnili v administrativní aplikaci u detailu vašeho realmu pod položkami Testovací účet, Heslo testovacího účtu. |

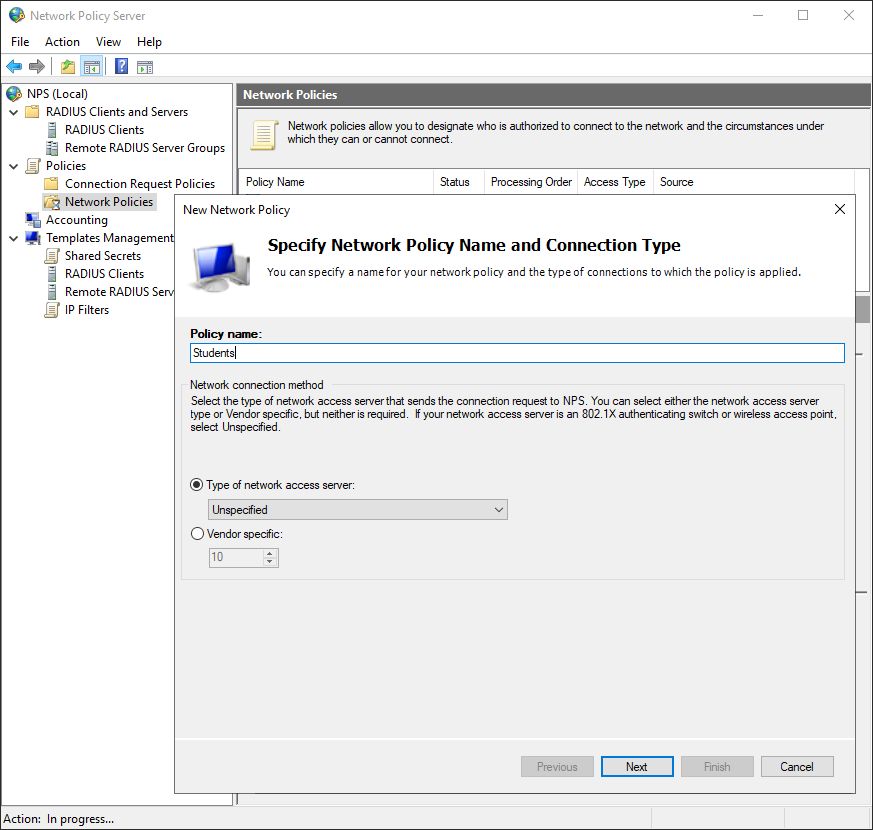

30. Přidání Network Policies - studenti 2/4 30. Přidání Network Policies - studenti 2/4 Vybereme podmínku User Groups a přidáme pomocí Add.. skupinu z domény, která obsahuje účty studentů. |

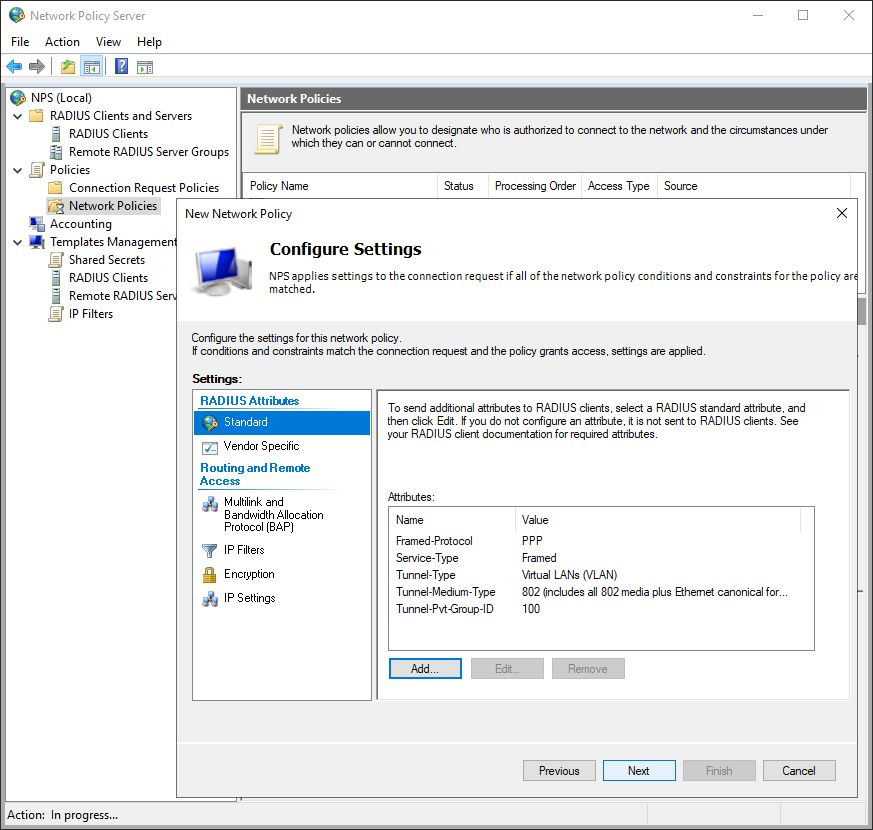

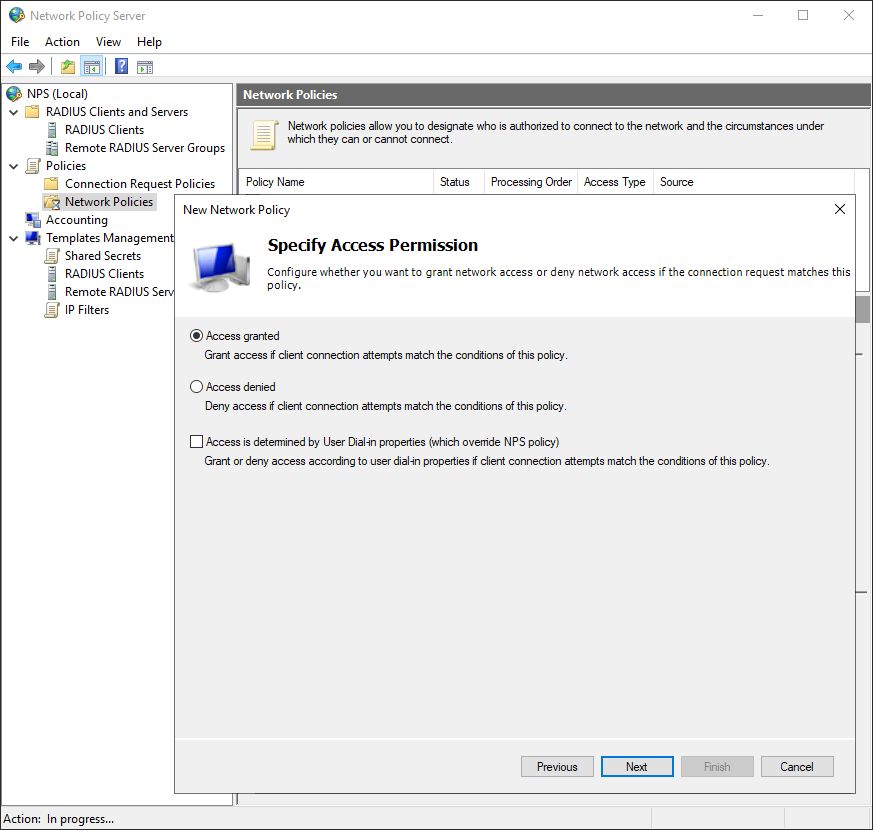

31. Přidání Network Policies - studenti 3/4 31. Přidání Network Policies - studenti 3/4 Této skupině povolujeme přístup a pro metody ověření platí stejné nastavení jako pro testovací účet. |

Záloha konfigurace

Export nastavení NPS

Export-NpsConfiguration -Path "Cesta_k_souboru\zaloha_NPS_yyyy_mm_dd.xml"

nebo

netsh nps export filename="Cesta_k_souboru\zaloha_NPS_yyyy_mm_dd.xml" exportPSK=YES

Import nastavení NPS

Import-NpsConfiguration -Path "Cesta_k_souboru\zaloha_NPS_yyyy_mm_dd.xml"